Більшість сучасних порушень безпеки починаються не з пошуку рідкісних програмних помилок, а з компрометації особистості. Зловмисники використовують захоплені дані користувачів як "майстер-ключ" для безперешкодного доступу до закритих систем. Visualcapitalist.com розповідає, як саме хакери використовують уразливості в шляхах ідентифікації, повідомляють Dengi.ua.

Повідомляється, що за останній рік уразливості в системі ідентифікації зіграли ключову роль у 90% розслідувань, проведених Unit 42. В умовах масового переходу на хмарні технології та SaaS саме цифрова особистість стала новим "периметром" захисту. При цьому зловмисники майстерно маскуються під легітимних користувачів, обходячи багатофакторну аутентифікацію (MFA) і використовуючи захоплені сесії, що позбавляє служби безпеки можливості вчасно помітити загрозу.

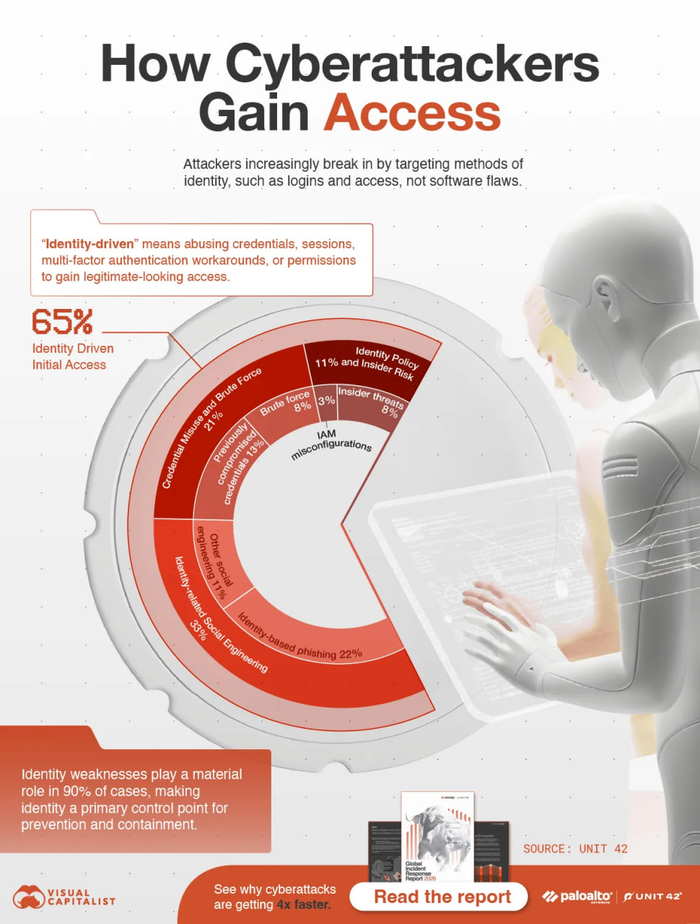

Аналітики зазначають, що методи, засновані на компрометації особистості, забезпечують 65% випадків первинного доступу до мереж. Лідером тут залишається соціальна інженерія (33%), включно з фішингом для перехоплення токенів. Ще 21% зломів припадає на перебір паролів і пряме зловживання обліковими даними. Особливу небезпеку становить надмірність повноважень: дослідження показало, що 99% хмарних облікових записів мають зайві дозволи, що дає змогу хакерам миттєво розширювати масштаб атаки після проникнення.

Для протидії таким загрозам експерти пропонують комплекс захисних заходів. Насамперед рекомендується перехід на багатофакторну аутентифікацію, стійку до фішингу, - наприклад, використання ключів доступу або фізичних ключів FIDO2 для критично важливих співробітників.

Крім того, фахівці радять регулярно оновлювати облікові дані для машинних процесів, скорочувати час активних сесій і впроваджувати модель підвищення привілеїв адміністраторів тільки за необхідності (за запитом). Додатковим рівнем захисту може стати об'єднання даних про дії користувачів у хмарних системах і SaaS-додатках. Це дає змогу аналізувати телеметрію і виявляти нетипові ланцюжки доступу на ранніх етапах, що значно скорочує час реакції на можливе вторгнення.

Нижче - основні способи, якими хакери викрадають "цифрові особистості" для входу в систему:

- Фішинг на основі ідентифікації: 22%

- Зловживання обліковими даними: 13%

- Інші види соціальної інженерії: 11%

- Інсайдерські загрози: 8%

- Атаки методом "грубої сили" (Brute force): 8%

- Помилки конфігурації прав доступу (IAM): 3%

- Інші методи: 35%

Раніше ми писали, що експерти виявили нове шкідливе програмне забезпечення (ПЗ) для Android під назвою Sturus, яке використовує функції спеціальних можливостей, щоб непомітно працювати на пристрої та розповсюджуватися через встановлення APK-файлів.

Також ми вже писали, що за інформацією Головного сервісного центру МВС та Кіберполіції в Україні працює нова шахрайська схема, коли зловмисники імітують державні онлайн-сервіси.