Большинство современных нарушений безопасности начинаются не с поиска редких программных ошибок, а с компрометации личности. Злоумышленники используют захваченные данные пользователей как «мастер-ключ» для беспрепятственного доступа к закрытым системам. Visualcapitalist.com рассказывает, как именно хакеры используют уязвимости в путях идентификации, сообщают Dengi.ua.

Сообщается, что за последний год уязвимости в системе идентификации сыграли ключевую роль в 90% расследований, проведенных Unit 42. В условиях массового перехода на облачные технологии и SaaS именно цифровая личность стала новым «периметром» защиты. При этом злоумышленники мастерски маскируются под легитимных пользователей, обходя многофакторную аутентификацию (MFA) и используя захваченные сессии, что лишает службы безопасности возможности вовремя заметить угрозу.

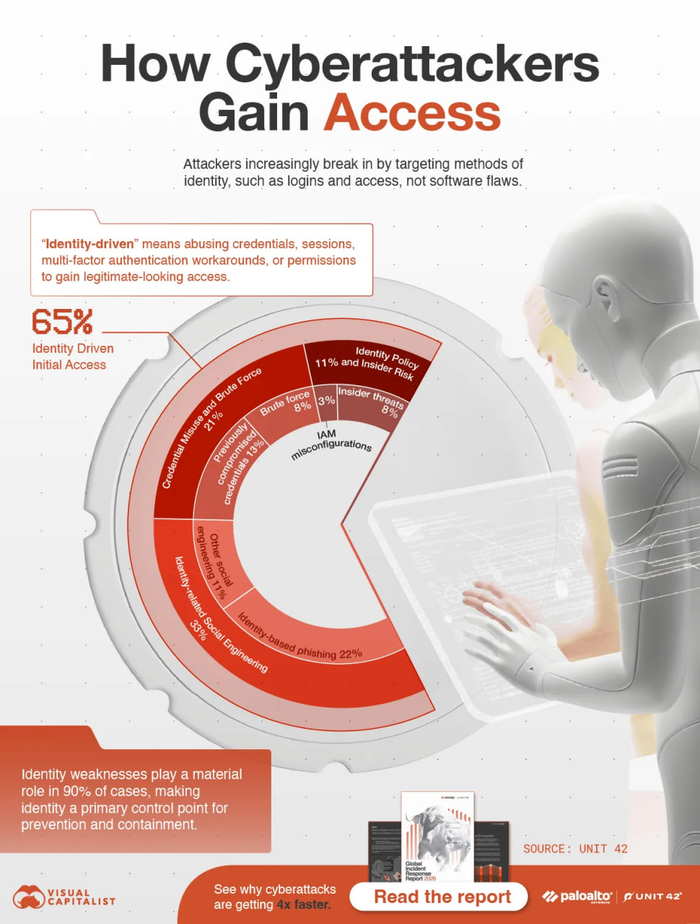

Аналитики отмечают, что методы, основанные на компрометации личности, обеспечивают 65% случаев первичного доступа к сетям. Лидером здесь остается социальная инженерия (33%), включая фишинг для перехвата токенов. Еще 21% взломов приходится на перебор паролей и прямое злоупотребление учетными данными. Особую опасность представляет избыточность полномочий: исследование показало, что 99% облачных учетных записей имеют лишние разрешения, что позволяет хакерам мгновенно расширять масштаб атаки после проникновения.

Для противодействия таким угрозам эксперты предлагают комплекс защитных мер. В первую очередь рекомендуется переход на многофакторную аутентификацию, устойчивую к фишингу, — например, использование ключей доступа или физических ключей FIDO2 для критически важных сотрудников.

Кроме того, специалисты советуют регулярно обновлять учетные данные для машинных процессов, сокращать время активных сессий и внедрять модель повышения привилегий администраторов только по необходимости (по запросу). Дополнительным уровнем защиты может стать объединение данных о действиях пользователей в облачных системах и SaaS-приложениях. Это позволяет анализировать телеметрию и выявлять нетипичные цепочки доступа на ранних этапах, что значительно сокращает время реакции на возможное вторжение.

Ниже — основные способы, которыми хакеры похищают «цифровые личности» для входа в систему:

- Фишинг на основе идентификации: 22%

- Злоупотребление учетными данными: 13%

- Другие виды социальной инженерии: 11%

- Инсайдерские угрозы: 8%

- Атаки методом «грубой силы» (Brute force): 8%

- Ошибки конфигурации прав доступа (IAM): 3%

- Прочие методы: 35%

Ранее мы писали, что эксперты выявили новое вредоносное программное обеспечение (ПО) для Android под названием Sturus, которое использует функции специальных возможностей, чтобы незаметно работать на устройстве и распространяться через установку APK-файлов.

Также мы уже писали, что по информации Главного сервисного центра МВД и Киберполиции в Украине работает новая мошенническая схема, когда злоумышленники имитируют государственные онлайн-сервисы.